|

アクセス数 累計:000,164,768 昨日:000,000,098 本日:000,000,035

|

|

|

|

|

|

|

【Amazon ランキング:本 - ビジネス・経済】

|

ファイアウォールとは、ある特定のルールにしたがってパケットをブロックしてセキュリティ性を高める機能です。

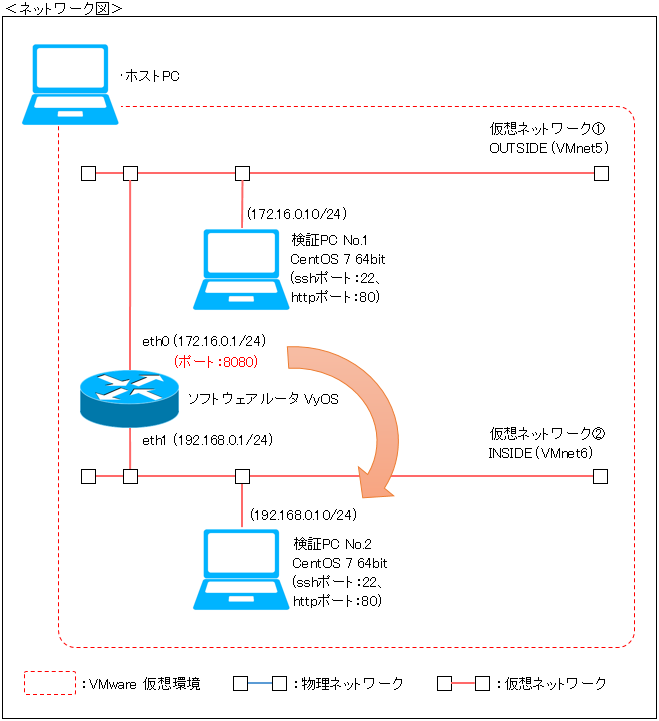

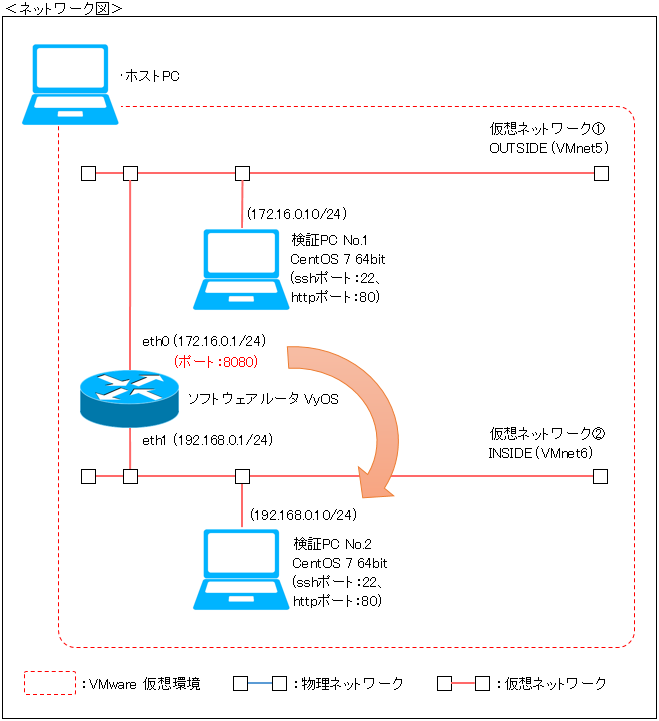

NAT②(ポート転送)のネットワークの状態を元にして、ファイアウォールについて説明します。

| 1. |

ファイアウォール設定1 |

|

・仮想ネットワーク① から 仮想ネットワーク② へのパケットを全てブロックする。 |

|

・仮想ネットワーク② から 仮想ネットワーク① へのパケットを全て通過させる。 |

|

|

| 2. |

ファイアウォール設定2 |

|

・仮想ネットワーク① から eth0(172.16.0.1)ポート:8080 を通して、検証PC No.2 のWebサイトへのアクセスを許可する。 |

|

|

|

|

|

ファイアウォール設定1

|

|

全てのパケットをブロックする設定を作成して、仮想ネットワーク②からの通信のみ許可する。

|

|

vyos@surasura:~$ configure

[edit]

vyos@surasura# set firewall name 'OUTSIDE-IN' default-action drop

[edit]

vyos@surasura# set firewall group network-group 'LOCAL-NET' network '192.168.0.0/24'

[edit]

vyos@surasura# set firewall name 'OUTSIDE-IN' rule 100 action accept

[edit]

vyos@surasura# set firewall name 'OUTSIDE-IN' rule 100 source group network-group 'LOCAL-NET'

[edit]

vyos@surasura# set firewall name 'OUTSIDE-IN' rule 110 action accept

[edit]

vyos@surasura# set firewall name 'OUTSIDE-IN' rule 110 state established enable

[edit]

vyos@surasura# set firewall name 'OUTSIDE-IN' rule 110 state related enable

[edit]

vyos@surasura# set firewall name 'OUTSIDE-IN' rule 110 destination group network-group 'LOCAL-NET'

[edit]

vyos@surasura# set interface ethernet 'eth0' firewall in name 'OUTSIDE-IN'

[edit]

vyos@vyos# commit

[edit]

vyos@vyos# save

Saving configuration to '/config/config.boot'...

Done

|

|

| 1. |

ファイアウォールの設定を作成する。

デフォルトアクションを drop にして、ひとまず全てのパケットを破棄するように設定しておく。 |

|

# set firewall name 'OUTSIDE-IN' default-action drop

|

|

|

| 2. |

ネットワークグループを作成する。

ローカルネットワークグループを作成する。 |

|

# set firewall group network-group 'LOCAL-NET' network '192.168.0.0/24'

|

|

|

| 3. |

仮想ネットワーク②からのパケットを通過させるルールを作成する。 |

|

# set firewall name 'OUTSIDE-IN' rule 100 action accept

# set firewall name 'OUTSIDE-IN' rule 100 source group network-group 'LOCAL-NET'

|

|

|

| 4. |

仮想ネットワーク②からのパケットの応答を通過させるルールを作成する。

「established」と「related」のステータスを有効にすることで可能になります。 |

|

# set firewall name 'OUTSIDE-IN' rule 110 action accept

# set firewall name 'OUTSIDE-IN' rule 110 state established enable

# set firewall name 'OUTSIDE-IN' rule 110 state related enable

# set firewall name 'OUTSIDE-IN' rule 110 destination group network-group 'LOCAL-NET'

|

|

|

| 5. |

インターフェイスを設定する。

作成したファイアウォールをインターフェイスと紐づける。 |

|

# set interface ethernet 'eth0' firewall in name 'OUTSIDE-IN'

|

|

|

|

|

ファイアウォール設定2

|

|

仮想ネットワーク①から 仮想PC No.2 のWebサイトにアクセスできるように穴をあけます。

|

|

vyos@surasura:~$ configure

[edit]

vyos@surasura# set firewall name 'OUTSIDE-IN' rule 120 action accept

[edit]

vyos@surasura# set firewall name 'OUTSIDE-IN' rule 120 destination address '192.168.0.10'

[edit]

vyos@surasura# set firewall name 'OUTSIDE-IN' rule 120 destination port 80

[edit]

vyos@vyos# commit

[edit]

vyos@vyos# save

Saving configuration to '/config/config.boot'...

Done

|

|

| 1. |

Web アクセスを許可するルールを作成する。

|

|

# set firewall name 'OUTSIDE-IN' rule 120 action accept

|

|

|

| 2. |

検証PC No.2 の ポート:80 へのアクセスを許可する |

|

# set firewall name 'OUTSIDE-IN' rule 120 destination address '192.168.0.10'

# set firewall name 'OUTSIDE-IN' rule 120 destination port 80

|

|

|

|

|

ファイアウォール設定の確認

|

|

検証PC No.1 と 検証PC No.2 間で正しくファイアウォールが設定されていることを検証します。

|

|

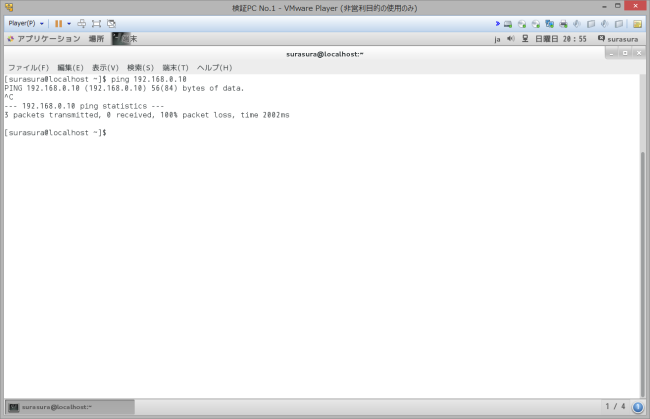

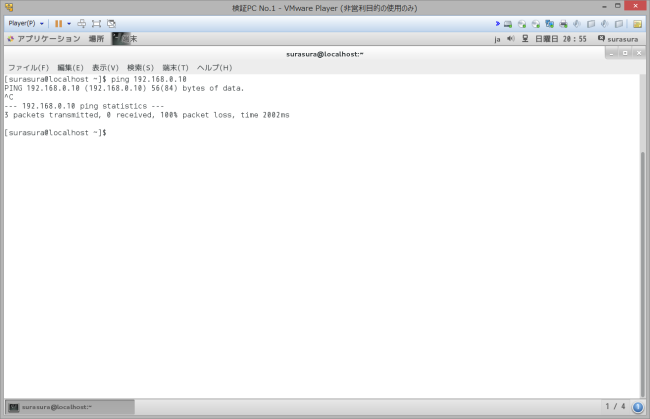

☑検証PC No.1 から 検証PC No.2 にPINGが通らないこと

|

|

- 検証PC No.1 でコンソール画面を開く

- $ ping 192.168.0.10

- 正しく応答が返ってこなければOK

|

|

|

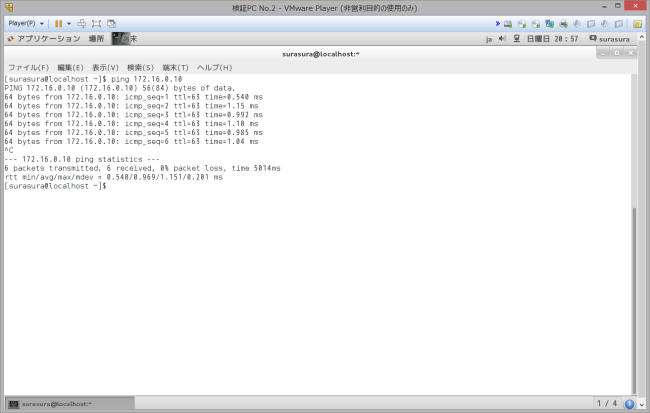

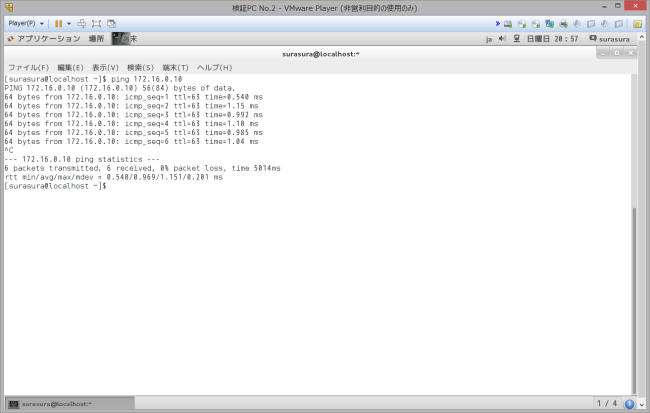

☑検証PC No.2 から 検証PC No.1 にPINGが通ること

|

|

- 検証PC No.2 でコンソール画面を開く

- $ ping 172.16.0.10

- 正しく応答が返ってくればOK

|

|

|

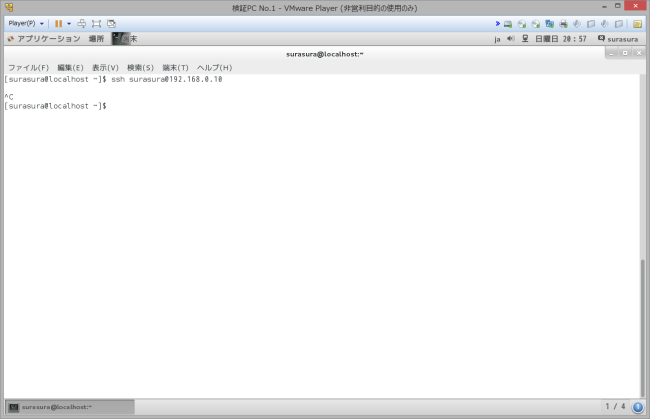

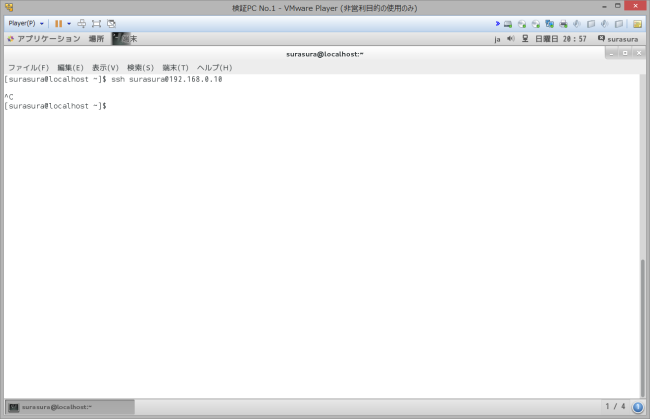

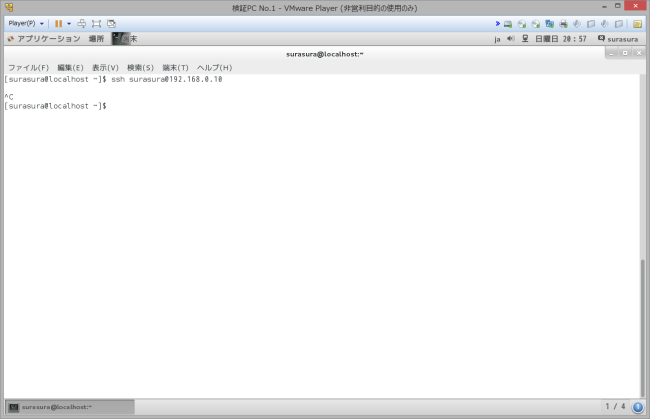

☑検証PC No.1 から 検証PC No.2 にsshでログインできないこと

|

|

- 検証PC No.1 でコンソール画面を開く

- $ ssh [ユーザ名]@192.168.0.10

- 検証PC No.2 にログインできなければOK

|

|

|

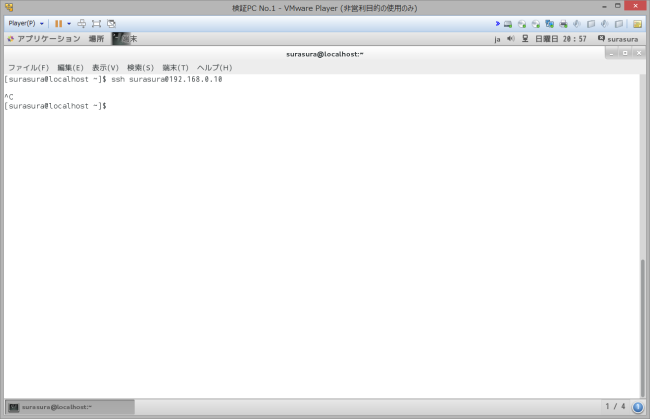

☑検証PC No.2 から 検証PC No.1 にsshでログインできること

|

|

- 検証PC No.2 でコンソール画面を開く

- $ ssh [ユーザ名]@172.16.0.10

- 検証PC No.1 にログインできればOK

|

|

|

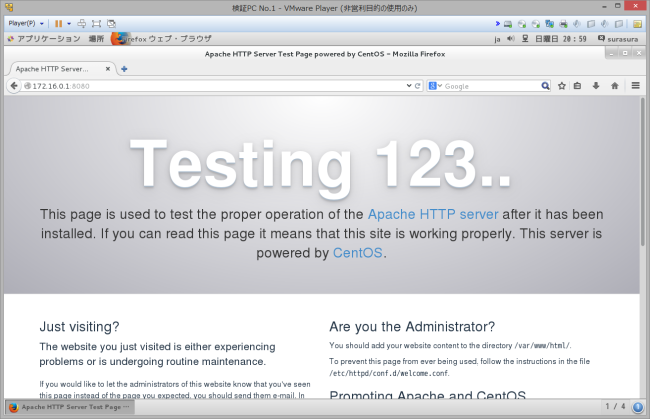

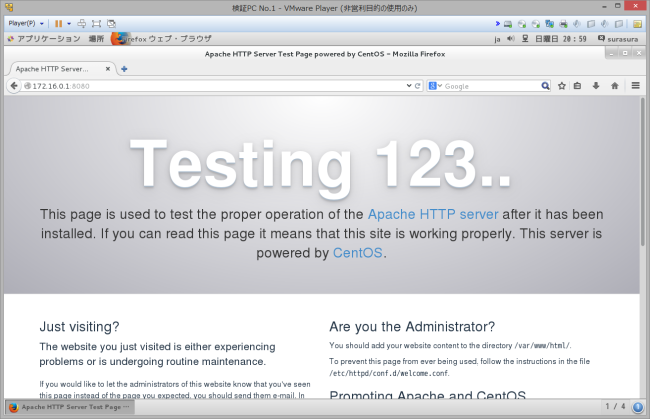

☑検証PC No.1 から 検証PC No.2 のWebサイトにアクセスできること

|

|

- 検証PC No.1 でブラウザを開く

- URLに「http://172.16.0.1:8080」を入力する

- 検証PC No.2 のテストページが表示されればOK

|

|

|

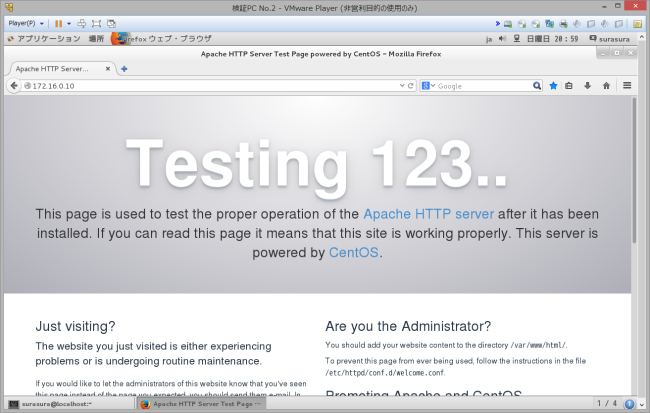

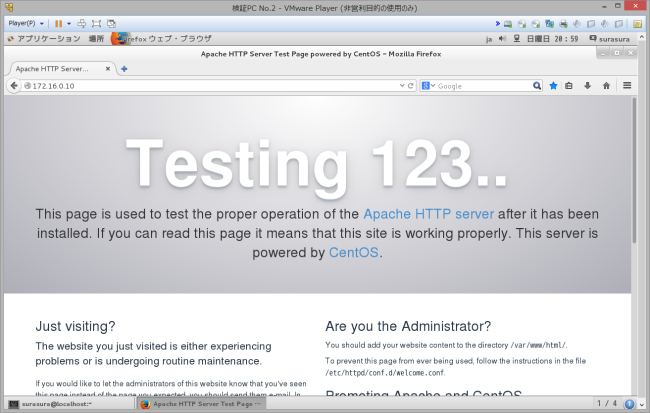

☑検証PC No.2 から 検証PC No.1 のWebサイトにアクセスできること

|

|

- 検証PC No.2 でブラウザを開く

- URLに「http://172.16.0.10」を入力する

- 検証PC No.1 のテストページが表示されればOK

|

|

|

【楽天 ランキング:スマートフォン】

|

|

|

|

このサイトはフリーソフトのMerge HTMLで作成されています。

このサイトはリンクフリーです。

|

| ページの先頭に戻る |

Copyright© 2010-2015 Jun.Shiozaki All rights reserved. |

|

|

|

|